Di de baja la cuenta de “Guatzá” y desinstalé la aplicación. ¿Porqué? Como suele suceder, las causas son múltiples, pero se podría decir que me harté de que su responsable trate a sus “usados” como mercancía ganadera y que prefiero evitar herramientas cuyo nombre nadie pronuncia correctamente. Como si eso fuera poco, su fabricante (cara-libro) usa la información recolectada1 para cambiar el comportamiento de sus usados, condicionándoles a comprar cosas que no necesitan, a votar candidatos contrarios a sus intereses23 y a percibir una realidad manufacturada, tergiversada, alienante y polarizante. Guatzá es una aplicación de código privativo (inauditable) cuyas vulnerabilidades45678910111213 y controversias14151617 son mundialmente conocidas.

Usados por tecnología obsoleta

¿Porqué las compañías telefónicas ofrecen promociones especiales a los usados de Guatzá? Porque los usados de Guatzá son simultáneamente usados por las compañías telefónicas. Pasaron más de cuarenta y ocho (48) años desde que el correo electrónico funcionara independientemente de los números de la red telefónica. Con una anacronía que roza el absurdo, Guatzá y otras aplicaciones (como Signal, Telegram y otros) se empecinan en requerir a sus usados que tengan un contrato con alguna compañía de telefonía celular18. ¿No será momento de comenzar a usar un sistema de mensajería instantánea que funcione con tan solo una conexión a Internet, un usuario (anónimo) y una contraseña? Ese tiempo existió y sigue existiendo con servicios como los de IRC, XMPP (entre otros19) pero pareciera que en nuestra historia tecnológica de avances y retrocesos, nos cuesta entender que surjan tecnologías que nacen obsoletas. Sin embargo, la presión social (para estar en contacto con personas relevantes de nuestras vidas) nos lleva a instalarlas y permitirles ser usados por ellas, despojándonos de la potestad de nuestra propia voz, de nuestras ideas escritas, de nuestra libreta de direcciones, de nuestras imágenes, de nuestra ubicación20 y de cualquier otro dato almacenado en un teléfono-computadora que pareciera ser más inteligente que nosotros mismos. Seguimos sin entender que nuestros datos son más valiosos que el oro21, más valiosos que el petróleo y que se pueden volver en nuestra contra cuando caen en manos ajenas (como cuando son almacenados en la nube, que es un eufemismo para hacer referencia a una computadora ajena).

La información que los usados publican en plataformas que no controlan, son aprovechadas en operaciones de ingeniería social22.

La propaganda no sería tan peligrosa23 si no fuera tan efectiva como la publicidad2425. Estas nuevas tecnologías imponen estructuras de poder asimétrico. Las plataformas de redes sociales toman el poder que los usuarios otorgan de buena fe, perjudicando26 injustamente a la parte más débil (al usado y su sociedad) en favor de la parte más fuerte (del fabricante de la plataforma).

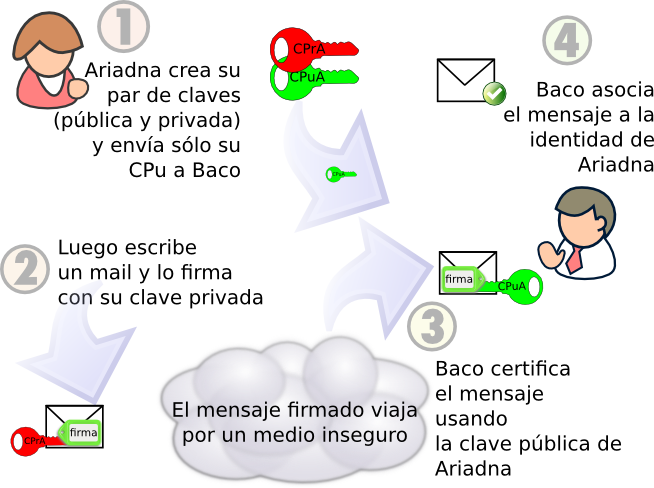

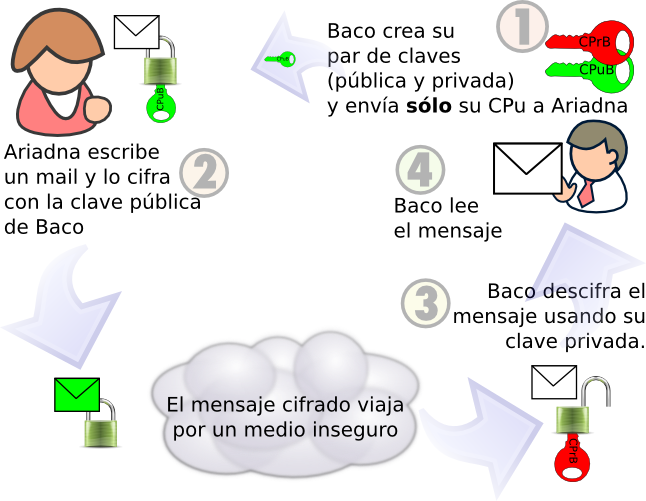

Quienes deseen contactarme, podrán seguir haciéndolo como siempre a través de los medios de contacto que figuran en la sección “Información de contacto” del sitio web. Los canales disponibles son correo electrónico y RiotElement. Element es un sistema de mensajería instantánea escrito por la comunidad del software libre, el cual permite a los usuarios intercambiar mensajes y archivos de manera privada, sin interferencias. Para registrar un nuevo usuario en Element basta con indicar un nombre de usuario y contraseña. El protocolo de comunicaciones sobre el cual Element está implementado se llama matrix. Matrix es un estándar abierto que ofrece bases sólidas, compatibles y modulares para las comunicaciones, permite al usuario elegir entre diferentes programas para accederlo y hasta crear servidores federados (para que cada persona u organización implemente su propio servidor en caso de considerarlo oportuno). No es un sistema perfecto pero ofrece a todas luces, un mejor nivel de prestaciones sin obligarnos a sacrificar los derechos civiles y humanos que tanto esfuerzo costaron conseguir. Los derechos son como los músculos, si no los usamos, los perdemos. El derecho a la privacidad es fundamental para el ejercicio de los demás derechos civiles que necesitamos para funcionar como sociedad.

Ahora percibo mi existencia un poco mas relajada y refrescantemente, sin interrupciones, concentrado en lo que está pasando y prescindiendo de distracciones innecesarias, fotos de gatitos, noticias falsas27 y muchísimas otras desinformaciones que es preferible desconocer y que afortunadamente ahora comienzo a ignorar.

- Gerente general de Guatzá se arrepiente de haber vendido la empresa a otra empresa que no respetó su compromiso por resguardar a los usuarios y los derechos a la privacidad[↩]

- Hooktube – Facebook’s role in Brexit — and the threat to democracy (by Carole Cadwalladdr)

Ted talk – Facebook’s role in Brexit — and the threat to democracy (by Carole Cadwalladr)[↩] - https://www.ambito.com/informacion-general/whatsapp/como-genera-ganancias-si-es-gratuita-y-no-tiene-anuncios-n5174632[↩]

- Facebook activa la cámara del celular sin tu permiso[↩]

- Guerra de apps: fundador de Telegram pidió no usar más Whatsapp[↩]

- Debuta Facebook Pay, para hacer compras y transferir dinero en WhatsApp, Instagram y Messenger[↩]

- https://www.ambito.com/whatsapp-como-verificar-si-tu-version-es-segura-n5067547[↩]

- Whatsapp vulnerability statistics [↩]

- Rethinking government use of commercial exploit tools after WhatsApp spying[↩]

- Reclamos legales del fabricante a empresa de vigilancia electrónica por comercializar una herramienta con la que se vigilaron a más de 1400 usados (periodistas, abogados, productores, ejecutivos, activistas y víctimas de asesinato, entre ellos)[↩]

- Grupos privados de Whatsapp, números de teléfono y mensajes expuestos en buscadores por segunda vez en menos de un año[↩]

- Vulnerabilidad que permite a un al atacante ejecutar código malicioso en dispositivos usados por guatzá[↩]

- Cara-libro expone indiscriminadamente las direcciones de correo electrónico de sus usados[↩]

- Cara-libro aprovechará la información de mensajería instantánea para perfilar y manipular usados[↩]

- 63% de los usuarios sufren de nivel 3 de ansiedad (siendo 1 el uso no adictivo y 4 la absoluta dependencia)[↩]

- Meta advierte que la información publicada en sus plataformas sigue siendo recabada por software espía, perjudicando por partida doble a sus usados[↩]

- Meta acuerda pagar USD 725 millones para resolver la acción de clase judicial del escándalo Cambridge Analytica[↩]

- How I Accidentally Hijacked Someone’s WhatsApp[↩]

- ¿Qué podemos aprender de la caída de Whatsapp?[↩]

- How—And Why—Apple, Google, And Facebook Follow You Around In Real Life[↩]

- https://www.theguardian.com/technology/2018/feb/05/whatsapp-deleting-year-what-i-learned[↩]

- https://en.wikipedia.org/wiki/Social_engineering_(political_science)[↩]

- Six Reasons You Should Stop Using WhatsApp[↩]

- https://www.theguardian.com/profile/carolecadwalladr[↩]

- https://medium.com/social-media-writings/why-is-facebook-so-useful-for-information-warfare-aa538be4e0b0[↩]

- https://www.techopedia.com/definition/29777/information-warfare[↩]

- https://www.it-cooking.com/society/social-issues/social-media-fake-news-and-low-self-esteem/[↩]